ゼロデイ攻撃とは

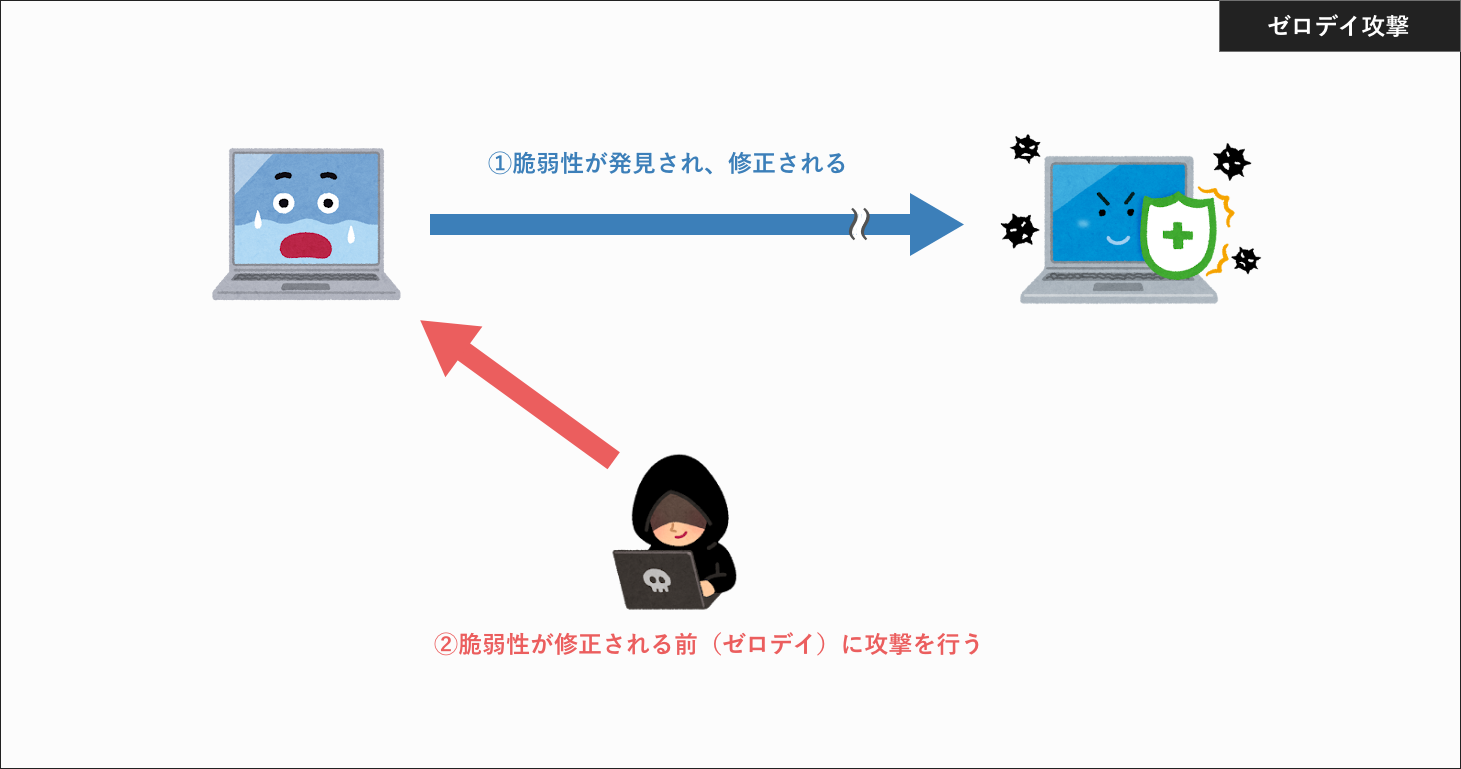

ゼロデイ攻撃とは、ソフトウェアやシステムに存在する脆弱性が発見され対策されるまでの間(ゼロデイ)に攻撃されることを指します。

当たり前ですが脆弱性が発見された直後は開発者側も防御策やパッチをまだ準備できていないため、攻撃に対して無防備な状態となります。

このように、対策が間に合っていない状態を悪用する攻撃がゼロデイ攻撃の特長です。

ゼロデイ攻撃の仕組み

ゼロデイ攻撃のおおまかな流れは

- 脆弱性を発見する

- その脆弱性を対策される前に悪用する

になります。

攻撃者が脆弱性を発見した場合、そのまま発見した人が攻撃を実行する場合もありますが、ダークウェブや闇市場で情報が販売されるケースも多いです。

この脆弱性が公になると、多くの攻撃者がゼロデイ攻撃を仕掛ける可能性が高まります。

攻撃内容は脆弱性がどのようなものかによるので一概には言えませんが、不正アクセスや情報漏洩などといった大きな被害を出すことも珍しくないです。

ゼロデイ攻撃への対策

ゼロデイ攻撃を完全に防ぐことは難しいです。

特に現代のシステムは内容も複雑なものも多く、バグや脆弱性になりえる機能を一つも出さない様につくることは非常に難しいです。

それでは何もできないかというと、そうではありません。

先にも言った通りゼロデイ攻撃を完全に防ぐことは現実的ではありませんが、いくつかの対応を行うことで、被害を最小限に食い込めるなどしてリスクを減らすことは可能です。

自動アップデートの有効化

ソフトウェアやOSのセキュリティパッチを常に最新の状態に保つことで、セキュリティのレベルを高く保つことはゼロデイ攻撃への有効な手段です。

脆弱性が公表され、パッチがリリースされるとすぐにアップデートを適用できるよう、自動更新を有効にしたり、定期的に確認することを心がけるようにしましょう。

侵入検知システム(IDS)や侵入防止システム(IPS)の導入

IDSやIPSは、ネットワークやシステムに対する異常な活動を検知し、即座に対応するためのツールです。ゼロデイ攻撃の兆候を早期に発見し、対処するために有効です。

ホワイトリスト方式の利用

これはゼロデイ攻撃に限ったことではありませんが、そもそもサーバーに到達できる必要のないリクエストについては、そもそもリクエストを許可させないというのは非常に大事な防御手段になります。

信頼できるアプリケーションのみを実行するホワイトリスト方式を採用することで、脆弱性が悪用されるリスクを抑えることができます。

特に業務システムや企業ネットワークなど特定の端末・ネットワークからしかアクセスが来ないようなところで非常に有効です。

ゼロデイ攻撃を完全に防ぐことは難しい

ゼロデイ攻撃は、脆弱性が発見された直後の無防備なタイミングを突かれるため、防ぐことが難しいとされています。

しかし、上記の対策を組み合わせることでリスクを低減し、攻撃に備えることは可能です。

ソフトウェアやシステムのセキュリティを常に最新の状態に保ち、被害を未然に防ぐ努力が求められます。

コメント